it.hideout-lastation.com

it.hideout-lastation.com

10 esempi in cui film / TV si sono macchiati di errori

Oggigiorno, spettacoli televisivi o film insistono nell'essere trendy e cool inserendo nel mix alcuni punti della trama tecnologica. Tuttavia, il fatto di Hollywood è che la regola del freddo deve sempre sovrascrivere la realtà . Perché secondo il ragionamento di un dirigente di Hollywood, se non sembra bello sullo schermo, allora non venderà i biglietti. Quindi, anche se tecnicamente è sbagliato, deve sembrare che stia stampando denaro. Basta chiedere a Disney di quell'incidente del lemming.

Quando si parla di computer, si ha l'impressione che gli scrittori di Hollywood non sappiano di cosa stanno parlando. Ogni volta che un personaggio si avvicina a un computer o a qualcosa di tecnico, è probabile che capiscano qualcosa di sbagliato . Questo è ancora più evidente nel crimine informatico che è l'hacking. Hollywood non sembra averlo capito. Qui ci sono 10 esempi più comici in cui hanno sbagliato l'hacking .

1. NCIS: due mani troppe

Non devi essere un esperto di computer per sapere perché questa scena è piena di fallimenti. Persino chi è abituato a scrivere su macchine da scrivere saprà che 2 persone che operano sulla stessa tastiera non hanno un senso. Per non parlare del numero di pop-up che continuano a comparire sullo schermo. È una meraviglia che si possano concentrare fissando lo schermo mentre si scuoiano su quella tastiera.

2. Impensabile: Abilità di smaltimento prestate da Excel

Quindi una bomba sta per esplodere in qualsiasi momento. E un hacker informatico è necessario per disarmare la bomba. Quindi cosa usa l'hacker per fare il trucco? Perché, digitando caratteri casuali in Microsoft Excel, ovviamente! Quindi oltre a Excel è lo strumento di un commercialista, ora è un dispositivo per lo smaltimento di bombe . Vedi i bambini? Questo è il motivo per cui dovresti installare Excel portatile sulla tua pen drive.

3. Hacker: non è come mai funziona

Ricordi negli anni '90 quando la tecnologia informatica stava iniziando a entrare nel mainstream? I computer sono stati visti come questo mitico congegno che può fare qualsiasi cosa e gli hacker erano misteriosi, maghi tecnologici anti-sociali che possono abbattere la rete elettrica con pochi tasti.

Il film giustamente intitolato Hackers ha giocato a pieno titolo a questi tropi e lo ha addirittura completato con una grafica 3D che rende l'hacking simile a un videogioco . Diamine, nemmeno con l'hacking, l'intero file system è in 3D. Immagina quanto inefficiente la loro intera organizzazione stia solo cercando di trovare un documento word in quella cosa.

4. Jurassic Park: perché scegliere l'abilità

Dire "It's Unix!" È come dire "It's Windows!" O "It's a Mac!". E dire che puoi usarlo è come dire che puoi usare un normale computer medio. Caso in questione, OS X è in realtà basato su Unix. Come nota a margine, alcune persone dicono che l'interfaccia utente 3D è incredibilmente irrealistica e un caso di Hollywood che non conosce i computer (come al solito).

Tuttavia, in realtà è un vero file system sperimentale, simile all'idea mostrata in Hackers. Ovviamente, non ha preso piede, ma è un bel tocco al realismo tentato per quelli che sanno.

5. Masterminds: Hacking è un gioco ora

Un altro film che ritraeva l'hacking come una sorta di videogioco. È persino peggio degli hacker perché in realtà è un videogioco. L'intera GUI è una sorta di videogioco "Dungeon and Dragons", che ci dice che il pubblico ha speso troppo del proprio budget per questo. Danno quindi agli hacker 2 minuti per "hackerarli" invece di buttarlo fuori. Gli dicono persino che è stato rintracciato invece, lo sai, non glielo dice. E quando entra, scarica tutti i file volenti o nolenti. Nemmeno la musica rock del genere è di aiuto.

6. Firewall: troppo distante per connettersi

Questo è un caso in cui l'hanno ottenuto così vicino ad essere nel giusto, ma fallito nei dettagli nitidi e grintosi. Il bit "10.000 canzoni, 10.000 codici account" è corretto poiché l'iPod è semplicemente un dispositivo di archiviazione, ma il modo in cui l'ha gestito è completamente sbagliato. Per prima cosa, non puoi semplicemente collegare una testina di scansione fax a un iPod e aspettarti che la riconosca . È come collegare il tuo iPod a un telefono di 20 anni e aspettarsi che registri le telefonate. Semplicemente non funziona così. Se dovesse funzionare davvero, doveva collegare la testa a qualcosa che potesse interpretare i dati e quindi caricarli sull'iPod.

7. Numb3rs: dare troppo credito a IRC

Dove pensi che gli hacker andrebbero se non vogliono essere catturati? Perché IRC, naturalmente! Ugh. Per chi non lo sapesse, IRC è l'acronimo di Internet Chat Relay ed è per lo più un protocollo di chat davvero semplice. Rompiamo questo.

In primo luogo, l'analogia della nave della droga è completamente priva di significato. Solo qualche grafica 3D e inutili chiacchiere per far sembrare il suono più difficile di quello che realmente è. In secondo luogo, IRC è utilizzato da milioni di persone medie in tutto il mondo. Non è esattamente una tana hacker segreta, vero? Quindi, creando un avviso per trovare un nome utente particolare? Meglio sperare che non lo cambi o che altre migliaia di persone lo stiano usando. Infine, "Parlo L33T". S0 d0 1, 1t'5 n0t th4t h4rd.

8. CSI: NY: Virtual Chase Gone South

Spoiler alert: sto andando a strappare spudoratamente CSI: NY per come ritraggono i computer nello show. Il primo è l'infame scena della "seconda vita" . Se il sospettato avesse un minimo di buon senso, si sarebbe appena disconnesso invece di correre inutilmente in giro. E correre a prendere il ragazzo che è composto da 1 e 0. Ridicolo. E il pinging ti dice che la persona è online.

9. CSI: NY: Hack tramite i codici di layout

Utilizzare un hack per ottenere un vantaggio in un videogioco non è una novità. Sono sicuro che la maggior parte dei giocatori ha usato i trucchi in una volta o l'altra. Di solito comportano cheat code, cheat program o cheat device (GameShark4Life). Ma ci vuole un tipo speciale di idiota / genio per usare i codici di layout HTML per hackerare una sessione multiplayer di "Gears Of War ". Se si trattasse di un gioco basato su browser, sarebbe un po 'comprensibile, ma è come dire a un ragazzo francese di rinunciare a tutti i suoi soldi mostrandogli un contratto in inglese.

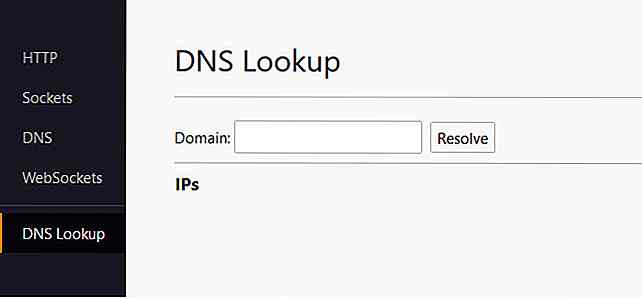

10. CSI: NY: Visual Basic per monitorare l'IP

C'era un post Reddit da qualcuno che sosteneva di essere uno scrittore per programmi TV come CSI e Numb3rs. Dice che hanno intenzionalmente messo questo genere di technobabble come una sorta di in-joke tra gli sceneggiatori di programmi televisivi, per vedere chi può ottenere la peggiore linea in TV. E dopo aver visto questa scena, sono propenso a credergli. Perché preoccuparsi di creare una "Interfaccia grafica utente", in Visual Basic non meno, solo per ottenere un indirizzo IP? Basta aprire un prompt dei comandi. Anche lo zio Google può farlo se glielo chiedi.

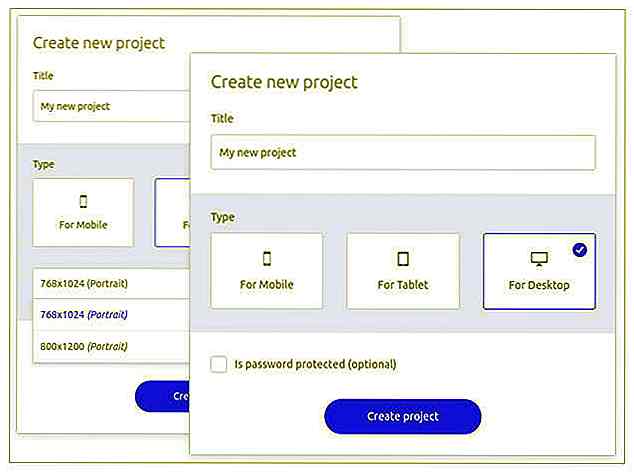

Presentator: una piattaforma di collaborazione di design gratuita al 100%

Una rapida ricerca su Google produce decine di risultati per gli strumenti di collaborazione . Ma, la maggior parte di costano soldi e pochissimi sono orientati verso il web design o il lavoro visivo.Presentatore è diverso. È una piattaforma open source gratuita creata per i designer che lavorano in team o con i clienti online.T

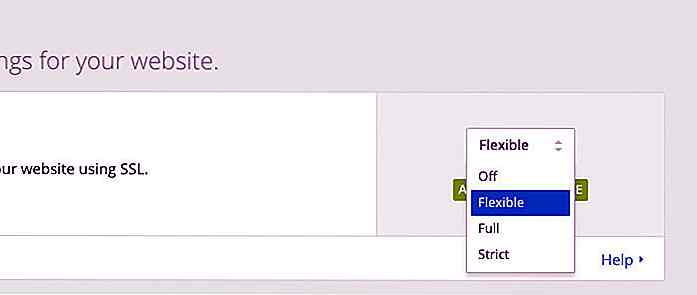

Come distribuire SSL e HTTPS in WordPress gratuitamente

La distribuzione di SSL offrirà numerosi vantaggi al tuo sito web. Oltre a migliorare la sicurezza dei siti Web, SSL aiuterebbe anche gli utenti ad acquisire fiducia in un sito Web e ad aumentare le classifiche complessive nei risultati di ricerca di Google.Una volta implementato, il tuo sito Web verrà eseguito in https con il badge lucchetto verde nella barra degli indirizzi del browser.T