it.hideout-lastation.com

it.hideout-lastation.com

11 Cosa fare e cosa non fare di Tor Network

Onion Router aka TOR è un software gratuito e una rete aperta che consente alle persone di migliorare la propria privacy e sicurezza su Internet. Non c'è niente di meglio di Tor quando la paura di una continua sorveglianza su larga scala da parte della NSA infesta coloro che sono preoccupati per la privacy delle loro comunicazioni digitali . Tor indirizza segretamente il traffico Internet del tuo sistema su più punti su Internet, nascondendo così la vera fonte della comunicazione e proteggendo la tua identità personale.

Tor stesso non può garantire la tua privacy e sicurezza se non sei abbastanza interessato. È come portare un ombrello. Puoi averlo con te ma non c'è protezione dalla pioggia se non la usi correttamente. Allo stesso modo, è necessario conoscere e comprendere i suggerimenti e le linee guida di utilizzo di Tor per mantenere la privacy e la sicurezza in completo controllo.

Fortunatamente, abbiamo compilato un elenco di suggerimenti e trucchi per utilizzare Tor per proteggere rigorosamente le tue comunicazioni online. Continua a leggere per imparare come proteggere meglio la tua identità e le informazioni digitali usando Tor.

1. Usa Tor

Chiunque sia preoccupato della privacy online non dovrebbe mai fidarsi delle persone sul retro di Internet come fornitori di servizi Internet, agenzie governative, fornitori di servizi Web, ecc. La rete Tor è ben nota per fornire l'anonimato online, e questo è il motivo principale per cui dovresti usare esso.

Tor può essere utilizzato per qualsiasi tipo di navigazione sensibile incluso, ma non limitato a, segnalazione di abuso o corruzione; attività commerciali serie; comunicazioni interstatali o tra paesi; pubblicare post anonimi; condividere segreti personali con familiari e amici, ecc.

2. Non usare Windows

Windows non è semplicemente la migliore scelta di piattaforma per utilizzare Tor nel tentativo di migliorare la privacy di Internet perché i bug e le vulnerabilità di sicurezza presenti nel sistema possono compromettere la tua privacy, anche quando usi Tor.

(Fonte immagine: whonix.org)

(Fonte immagine: whonix.org)

Questo è il motivo per cui non dovresti navigare tra i siti web attraverso Tor su sistemi Windows. Dovresti prendere in considerazione l' esecuzione di sistemi Linux configurati da Tor, come Tails e Whonix, oppure puoi configurare Tor su una qualsiasi delle tue distribuzioni Linux preferite.

3. Aggiorna il tuo sistema

Tor client è semplicemente un software che gira sopra il tuo sistema operativo . Ciò significa che Tor è sicuro solo quanto il sistema che esegue il client Tor. È necessario aggiornare regolarmente o preferibilmente ogni giorno il client Tor, le applicazioni protette da Tor (browser, client di messaggistica istantanea, client di posta elettronica, ecc.) E il sistema operativo del computer.

Se un utente malintenzionato è in grado di entrare in possesso del sistema operativo del tuo computer, anche l'esecuzione di Tor non può proteggere te o le tue comunicazioni digitali. Tieni sempre aggiornato il tuo sistema per l'utilizzo di Tor.

4. Non utilizzare siti Web HTTP

The Onion Router, come suggerisce il nome, è solo un router di traffico e non uno strumento per crittografare il traffico di rete su Internet. Ciò significa che Tor anonima l'origine del tuo traffico di rete e crittografa tutto all'interno della rete Tor, ma non crittografa il tuo traffico Internet al di fuori della rete.

Ciò implica che i nodi di uscita della rete Tor possono leggere il tuo traffico Internet se è sotto forma di semplici dati non criptati . Questo è il motivo per cui si deve sempre utilizzare la crittografia end-to-end come SSL o TLS quando si effettuano comunicazioni online sensibili e ciò richiede l'utilizzo di siti Web HTTPS.

Dovresti anche considerare l'utilizzo di componenti aggiuntivi come HTTPS Everywhere per passare automaticamente alla navigazione in modalità HTTPS per i siti Web supportati.

5. Encrypt your Data Storage

Tor anonimizza la posizione di origine del tuo traffico Internet, ma non fa nulla per proteggere i tuoi dati digitali sul tuo computer . La sicurezza dei tuoi dati sul tuo sistema può essere raggiunta solo quando le informazioni vengono crittografate utilizzando algoritmi crittografici avanzati .

È possibile utilizzare LUKS o TrueCrypt per crittografare i dati per proteggerti da varie minacce. LUKS offre una protezione dei dati ragionevolmente sicura sui sistemi Linux, mentre TrueCrypt si rivela utile anche nella protezione dei dati.

6. Non usare Tor Browser Bundle

Tor Browser Bundle non deve essere utilizzato per proteggere la privacy e la sicurezza online. La recente rimozione dell'FBI di Freedom Hosting (un servizio di hosting web anonimo eseguito come servizio nascosto sulla rete Tor) è stato possibile a causa delle vulnerabilità del pacchetto Tor Browser.

Questo è il motivo per cui non dovresti usare Tor Browser Bundle per navigare in siti web in modo anonimo attraverso Tor.

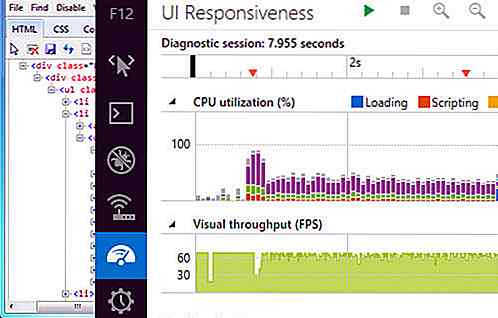

7. Disabilita JavaScript, Flash e Java

Tor non può proteggere i tuoi dati con contenuti attivi come JavaScript, Adobe Flash, Java, QuickTime, controlli ActiveX, VBScripts, ecc. Perché queste applicazioni binarie vengono eseguite con i privilegi dell'account utente e possono accedere e condividere i tuoi dati .

JavaScript è una potente lingua del browser che i siti web possono utilizzare per tracciarti in modi che non è possibile proteggere usando Tor. Java e Adobe Flash vengono eseguiti su macchine virtuali che potrebbero ignorare le impostazioni del proxy configurate del sistema e quindi bypassare la protezione di Tor per condividere i dati direttamente con i siti Web.

Inoltre, possono anche memorizzare cookie e dati del sito separatamente dal browser e dal sistema operativo, che può essere difficile da rilevare e cancellare. Disabilitando queste tecnologie nel tuo sistema usando Tor, puoi ottenere un maggiore livello di protezione.

8. Non usare il P2P

Il P2P non è voluto nella rete Tor perché non è semplicemente costruito per la condivisione di file peer-to-peer . I nodi di uscita della rete sono impostati per bloccare il traffico di condivisione file. Si abusa della rete Tor se si scaricano torrent e si rallenta la navigazione degli altri utenti. Inoltre, l'utilizzo di Tor con BitTorrent non è sicuro ed è una minaccia per l'anonimato online.

A causa dell'insicura progettazione dei client BitTorrent, l'utilizzo di Tor con loro non ti rende anonimo perché questi client inviano il tuo indirizzo IP direttamente al tracker e ad altri peer, compromettendo così il tuo anonimato.

9. Elimina i cookie e i dati locali del sito

Tor instrada il tuo traffico di rete attraverso molti relè per proteggerti dall'analisi del traffico. Nasconde la tua vera identità dai siti web usando i pacchetti di rete per impedire che raccolgano informazioni su di te. Ma i siti Web potrebbero utilizzare soluzioni alternative come i cookie e l'archiviazione locale dei dati per tenere traccia delle attività online, analizzare l'utilizzo di Internet e rilevare la tua vera identità.

Per questo motivo, devi sempre eliminare i cookie e i dati locali del sito mentre usi Tor per proteggere la tua privacy. Puoi anche considerare l'utilizzo di componenti aggiuntivi come i cookie auto-distruggenti per eliminare automaticamente i cookie .

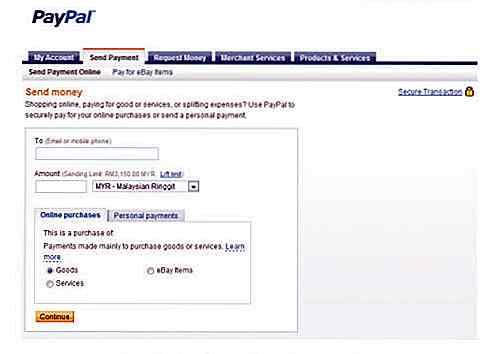

10. Non utilizzare la tua vera e-mail

Non dovresti usare la tua vera e-mail sui siti web mentre usi Tor. Tor è usato per proteggere la privacy online e nascondere la vera identità. Come puoi nascondere la tua vera identità se stai dando la tua vera e-mail sui siti web? È come andare a una festa in maschera, ma indossare il tuo nome sul tuo costume.

Se sei veramente attento alla privacy e non vuoi lasciare il tuo segno ovunque su Internet mentre usi Tor, allora devi considerare un'identità virtuale che non include informazioni corrispondenti dalla tua identità originale, reale .

11. Non usare Google

Non dovresti usare Google per cercare su Internet se ti interessa la tua privacy. Google è nota per la raccolta di informazioni sulla navigazione e sui dati di ricerca degli utenti per facilitare la crescita delle entrate pubblicitarie.

Dovresti considerare l'uso di alternative come Startpage e DuckDuckGo. Questi servizi offrono risultati di ricerca senza registrare il tuo indirizzo IP e memorizzare i cookie sul tuo computer. In parole semplici, questi motori di ricerca sono servizi conformi all'anonimato, ed è per questo che dovresti usarli mentre usi Tor invece di Google.

Pensieri finali

L'anonimato non è facile quando tutti seguono la tua privacy. Tor, nonostante molte vulnerabilità e punti deboli noti, è ancora lo strumento migliore che abbiamo per proteggerci da persone e organizzazioni malevole. Tor può proteggere la tua privacy digitale e puoi navigare in Internet senza rivelare il tuo vero io!

La tecnologia stessa non può semplicemente proteggerti se non sei disposto a seguire scrupolosamente le regole e rispettare i regolamenti . L'errore umano può disabilitare la protezione dell'identità e rivelare le tue informazioni al mondo esterno. A che serve l'allarme e il sistema di telecamere a circuito chiuso nella tua casa se ti dimentichi di accenderlo?

Devi utilizzare Tor e rispettare scrupolosamente le regole di utilizzo per proteggere completamente la tua privacy online. Segui semplicemente la rete Do e Don's of the Tor di cui sopra per una migliore sicurezza personale online.

8 compagnie spaziali non governative che puntano verso le stelle

Lo spazio è grande Veramente grande. E fino a poco tempo fa, l' esplorazione dello spazio era un dominio che coinvolgeva solo i governi del mondo, in quanto erano quelli che avevano le capacità e le risorse per intraprendere tale compito. Anche allora, solo pochi eletti possono andare nello spazio, di nuovo, a causa del tempo e dei soldi necessari per addestrarli.O

40 eccellenti mini set di icone

Quando vai alla ricerca di icone per i tuoi progetti potresti finire con diversi tipi di icone, alcune icone muti-purpose altre molto specifiche di nicchia. Tuttavia, quando si progetta per l'app per dispositivi mobili o per il Web design per dispositivi mobili, è necessario un set di mini icone .