it.hideout-lastation.com

it.hideout-lastation.com

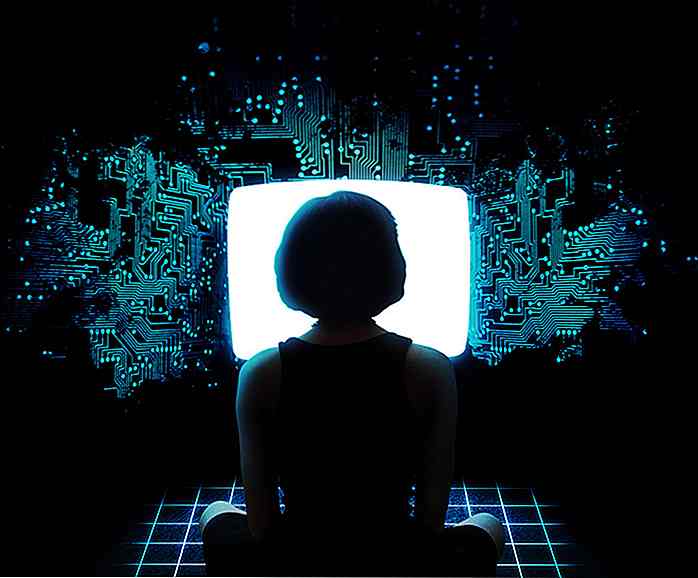

Come una guerra informatica in piena regola può cambiare il mondo

Internet è una cosa bellissima. Non ha confini e l'unica limitazione che ha è l'immaginazione dei suoi utenti. Nuove culture sono nate per questo, e altre vengono sviluppate ogni giorno. Nuova tecnologia, nuove molte cose. Su internet non è necessario un visto per viaggiare in un altro paese.

Internet, di per sé, è un territorio non reclamato con oltre 2 miliardi di cittadini . Facile a dirsi, i superpoteri del mondo sono impegnati a cercare di ottenere il loro pezzo. E proprio come un territorio fisico, ci sono anche spionaggio, spionaggio e una guerra in corso nel mondo cibernetico. Potresti non rendertene conto, ma sta andando avanti da diversi anni.

Cosa sta succedendo nel Cyberworld?

Un primo esempio è la Nasional Security Agency (NSA) degli Stati Uniti che spia gli americani e 193 altri paesi ogni minuto di ogni giorno, con un obiettivo in mente (e lo sto semplificando qui): raccogliere informazioni e usarle per scoraggiare atti di terrorismo . Se vuoi farti pompare il cuore, ecco una cronologia delle spie domestiche dell'NSA.

Ma nel loro tentativo di farlo, è iniziata la reazione da tutto il mondo. La Cina è un grande paese e negli ultimi decenni si è rivelata una meraviglia industriale ed economica. E ora hanno iniziato a investire pesantemente nelle loro capacità informatiche. L'anno scorso, il leader supremo dell'Iran ha detto agli studenti di prepararsi per la guerra cibernetica. Forse è una reazione all'attacco informatico di sauditi e israeliani sul programma nucleare iraniano nel 2010.

Ma nel loro tentativo di farlo, è iniziata la reazione da tutto il mondo. La Cina è un grande paese e negli ultimi decenni si è rivelata una meraviglia industriale ed economica. E ora hanno iniziato a investire pesantemente nelle loro capacità informatiche. L'anno scorso, il leader supremo dell'Iran ha detto agli studenti di prepararsi per la guerra cibernetica. Forse è una reazione all'attacco informatico di sauditi e israeliani sul programma nucleare iraniano nel 2010.Anche la Russia è offensiva. Uno dei più pubblicizzati attacchi informatici che hanno fatto è stato l'hacking nei server di posta del Dipartimento di Stato degli Stati Uniti. E proprio di recente, il Pentagono ha annunciato una nuova strategia per la guerra cibernetica in cui sono state discusse le armi informatiche.

E non sono solo i governi che attaccano altri governi nel cyberspazio. Anche le società vitali sono state attaccate da cyber dai governi. E come risposta, metà delle aziende britanniche intervistate ha dichiarato che stavano prendendo in considerazione l'assunzione di hacker per scoraggiare altri hacker. Combatti il fuoco con il fuoco, giusto?

Ma tornando al livello globale, il mondo è attualmente sottoposto a una guerra cibernetica semi-fredda con Stati Uniti, Russia, Iran e Cina come principali attori. Proprio di recente, sono scoppiate notizie sugli Stati Uniti colpiti dai cinesi.

Ma tornando al livello globale, il mondo è attualmente sottoposto a una guerra cibernetica semi-fredda con Stati Uniti, Russia, Iran e Cina come principali attori. Proprio di recente, sono scoppiate notizie sugli Stati Uniti colpiti dai cinesi.Secondo gli esperti, l'incidente ha coinvolto la raccolta di oltre 4 milioni di documenti federali attuali e precedenti. Ma mentre il motivo dell'hack non è chiaro, si tratta di un attacco altamente mirato che potrebbe indicare la possibilità che gli hacker stiano costruendo il proprio database di dipendenti del governo degli Stati Uniti. Come succede, l'Office of Personnel Management ha avvertito gli Stati Uniti alla fine dello scorso anno che i loro sistemi in rete sono un "sogno da hacker" e che non sono pronti per un attacco .

Bene, non possono semplicemente non collegare i loro sistemi importanti a Internet?

Questa è davvero una bella domanda. La verità è che non lo fanno. Il governo e l'esercito hanno generalmente una loro intranet, una rete privata accessibile solo al personale autorizzato . Certo, potrebbe ancora utilizzare il world wide web, ma è il tipo che fa uso di reti via cavo totalmente disconnesse. In effetti, le grandi aziende hanno anche le loro intranet, dove i loro file sono accessibili solo in loco.

Ma proprio come le imprese, i governi e le forze armate non possono sopravvivere solo sulla intranet. Mentre le informazioni classificate sono conservate su sistemi che non sono collegati a Internet, ci sono ancora dispositivi che sono, per lo più utilizzati per scopi di comunicazione come l'emailing, la videoconferenza e l'invio di file

Ma proprio come le imprese, i governi e le forze armate non possono sopravvivere solo sulla intranet. Mentre le informazioni classificate sono conservate su sistemi che non sono collegati a Internet, ci sono ancora dispositivi che sono, per lo più utilizzati per scopi di comunicazione come l'emailing, la videoconferenza e l'invio di fileQuando si apprende dalla notizia che una e-mail di un funzionario governativo di alto livello è stata violata, è molto probabile che il computer utilizzato fosse connesso a Internet.

Inoltre, se una rete non connessa a Internet è stata compromessa e le informazioni classificate sono state trapelate, è quasi sempre una possibilità del 100% che qualcuno dall'interno lo abbia fatto. Ma non è quello che siamo qui per discutere oggi.

Cosa potrebbero essere le ripercussioni di un Cyberwar completo?

La risposta a questo è semplice e spaventosa: i governi potrebbero costruire la propria internet . Immagina un mondo in cui ci sono diversi Internet. La Germania vuole la propria internet a causa dello scandalo spionistico della NSA, mentre l'Iran sta costruendo la propria Internet "halal" che sarà priva di "impurità" dal mondo esterno.

E non è solo un espediente pensare che altri governi seguiranno il loro esempio. Se questi attacchi cibernetici sfuggono di mano, l'unica cosa che potrebbe salvaguardare i governi gli uni dagli altri è di disconnettersi completamente l'uno dall'altro. Se per te non è abbastanza spaventoso, facciamo un passo indietro e guardiamo a cosa è Internet adesso.

E non è solo un espediente pensare che altri governi seguiranno il loro esempio. Se questi attacchi cibernetici sfuggono di mano, l'unica cosa che potrebbe salvaguardare i governi gli uni dagli altri è di disconnettersi completamente l'uno dall'altro. Se per te non è abbastanza spaventoso, facciamo un passo indietro e guardiamo a cosa è Internet adesso.Effetti sulla comunicazione

In questo momento ti sto parlando mentre sono nelle Filippine. Potresti essere in Corea del Sud, Giappone, Kuwait o Stati Uniti, ma puoi ancora leggerlo. Puoi parlare con i tuoi amici tramite Skype che si trovano in un altro paese. Puoi giocare ai giochi online in un contesto internazionale.

Ma cosa succede quando Internet, così come lo vediamo, scompare e diventa invece una bolla più piccola, confinata e restrittiva ? Quella comunicazione senza confini sarà sparita. Il che ci porta a un nuovo modo diverso di ottenere informazioni: le informazioni su altri paesi saranno più difficili da ottenere. È del tutto possibile che otterremo solo informazioni da canali approvati dal governo .

Questo cambia il modo in cui tutto funziona; ognuno prenderà un grande successo. Pensa a quanto sia importante il ruolo di Facebook e Twitter durante la primavera araba. Il mondo intero li stava osservando e sostenendo. Ma se i governi interrompono la connessione con il resto del mondo, questo tipo di informazioni a flusso libero sarà un ricordo del passato.

Forse uno dei principali problemi di cui soffrono gli utenti regolari è il modo in cui navighiamo su Internet . Potrebbe diventare più difficile e costoso connettersi. Come prelevare denaro da un bancomat che non è della tua banca, le chiamate internazionali potrebbero costare di più a causa del reindirizzamento. Inoltre, il superamento richiederà molti gateway e checkpoint, rallentando il processo di raccolta delle informazioni, a causa di come viene passata la richiesta. In alternativa, una "corsia preferenziale" può essere offerta a pagamento .

Spaventoso ora quando ci pensi in questo modo, giusto? E questa è una minaccia incombente per tutti noi. Ma ci sono cose molto più spaventose di questa.

Power Grids Going Down

Le reti elettriche negli Stati Uniti e in tutto il mondo sono vulnerabili agli attacchi e non stiamo parlando in modo ipotetico. Solo nel 2014, la rete elettrica degli Stati Uniti è stata attaccata dagli hacker 79 volte. Gli hacker sono riusciti a entrare nel 37% delle aziende che fanno funzionare la rete .

Secondo i rapporti, gli attacchi erano (e sono tuttora) fatti da un esercito di hacker in un tentativo coordinato di far oscurare intere città. Immagina un paese inattaccabile come gli Stati Uniti che si oscurano, il panico che ne conseguirà sarà caotico.

Le auto vengono controllate da remoto

Le auto diventano sempre più intelligenti ogni anno. Dall'essere in grado di diagnosticare ciò che è sbagliato nel loro hardware o software, a saltare completamente la necessità di un autista umano. Questo è il futuro delle auto, e sta arrivando velocemente.

Le auto possono anche ottenere aggiornamenti ricevendo aggiornamenti da un server remoto, e probabilmente sai cosa significa ora - tutto ciò che è connesso a Internet ha la possibilità di essere hackerato . In questo caso, le auto autonome possono essere prese di mira dagli hacker per controllare le funzioni dell'automobile.

Smartphone che fungono da strumento di spionaggio onnipresente

Google può spingere codici su dispositivi Android e la NSA ha avuto questa brillante idea di dirottare Google Play e praticamente di hackerare i telefoni di tutti. Buono per noi che questo non è stato davvero efficace. O lo ha fatto?

Il fatto è che se un'agenzia pianifica di farlo, altre organizzazioni potrebbero dedicare tempo e risorse all'hacking non solo per i dispositivi Android, ma anche per tutti i telefoni che si basano su aggiornamenti automatici da un server principale. Questo può quindi essere usato non solo per monitorare i movimenti di tutti, ma anche per entrare nella vita privata di ognuno, rendendo i dati personali di tutti aperti a spionaggio ingiustificato .

Hacking in Inter-Continental Ballistic Missiles (ICBM)

Il 23 ottobre 2010, 50 ICBM dotati di punte nucleari si sono oscurati. I loro controllori umani persero le comunicazioni con loro per 45 minuti. Perché questo è spaventoso? Perché durante quei 45 minuti, i centri di lancio non avevano modo di rilevare tentativi di lancio non autorizzati .

Non era chiaro quale fosse la ragione esatta del blocco, che poteva essere qualsiasi cosa derivante da un cablaggio difettoso, qualcuno che hackerò gli ICBM attraverso ricevitori radio, l'onesto errore di uno staffista nell'attivare il blackout o un hacker molto dedicato che stava attingendo dagli Stati Uniti migliaia di chilometri di cavi (altamente improbabile). Qualunque cosa avesse causato avrebbe potuto iniziare una guerra nucleare .

Droni militari usati contro le persone che dovrebbero proteggere

I droni militari statunitensi stanno già volando sulle loro aree di interesse. E stanno portando missili infernali. È anche inevitabile che questi droni si colleghino in modalità wireless alle loro stazioni di base dove gli esseri umani possono controllare o aggiornare i loro sistemi una volta ogni tanto.

Con questo in mente, pensi che sia del tutto possibile che gli hacker possano ottenere l'accesso a questi droni per i loro scopi? Decisamente.

Crashing The Stock Market, And The Economy

Gli hacker possono manipolare il mercato azionario, cosa che hanno fatto nel 2010, quando gli hacker russi si sono infiltrati nel NASDAQ. Mentre questo tentativo potrebbe semplicemente significare che qualcuno vuole informazioni per guadagnare un sacco di soldi, non è nemmeno un'idea inverosimile che in futuro qualche organizzazione decisa a distruggere l'economia di un paese specifico lo farebbe e potrebbe farlo.

Se ciò accadesse, le persone potrebbero perdere il lavoro, le case potrebbero essere pignorate e il tasso di senzatetto aumenterà, ne scaturiranno disordini civili e il collasso della legge e dell'ordine potrebbe distruggere i governi. Questo è successo prima, in un periodo pre-Internet noto come la Grande Depressione.

In conclusione

La posta in gioco è alta nel mondo cyber. Gruppi, corporazioni e persino governi privati sono entrambi offensivi e difensivi. È come guardare diverse tribù combattere per il potere e la terra. L'unica differenza è che nel 21 ° secolo la cosa per cui stanno combattendo non è nemmeno un luogo fisico, ma sicuramente contiene un grande potere.

E alla fine della giornata, noi, gli utenti abituali, ci saranno le vittime di questa guerra tra superpoteri.

20 utili componenti aggiuntivi di Firefox Sidebar

Mozilla ha sempre cercato di offrire ai propri utenti funzionalità e servizi per un'esperienza di navigazione meravigliosa e produttiva . Il browser Firefox è così flessibile che puoi facilmente ottimizzarlo per prestazioni migliori, attraverso determinati comandi e soprattutto con l'aiuto di componenti aggiuntivi.Qu

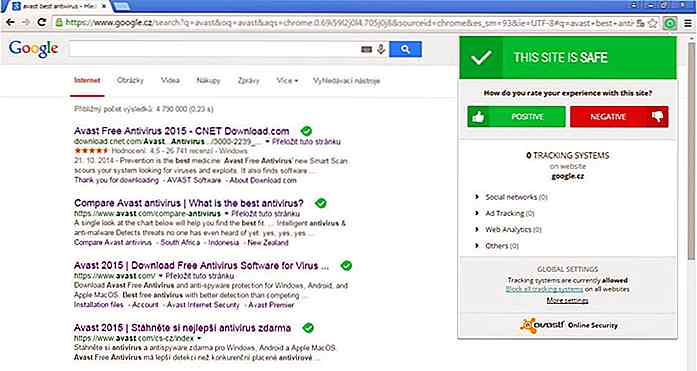

10 estensioni di sicurezza Chrome indispensabili

Dalla gestione delle schede all'aumento della produttività, Chrome ha un sacco di utili estensioni per potenziare l'utente . Per me, Chrome è il browser go-to attraverso il quale gestisco i miei conti finanziari e i dati sensibili. Ma per garantire che tutte queste informazioni rimangano al sicuro, approfitto di più estensioni di sicurezza di Chrome che risultano assolutamente utili.Co