it.hideout-lastation.com

it.hideout-lastation.com

Attenti a questo attacco di phishing travestito da Google Documenti

I proprietari di account Google potrebbero voler tenere d'occhio le loro e-mail da questo punto in poi, poiché è stato scoperto un nuovo tipo di attacco di phishing. Tuttavia, a differenza della maggior parte degli attacchi di phishing, questo può essere particolarmente convincente grazie alle lunghezze che gli hacker sono andati a mascherare.

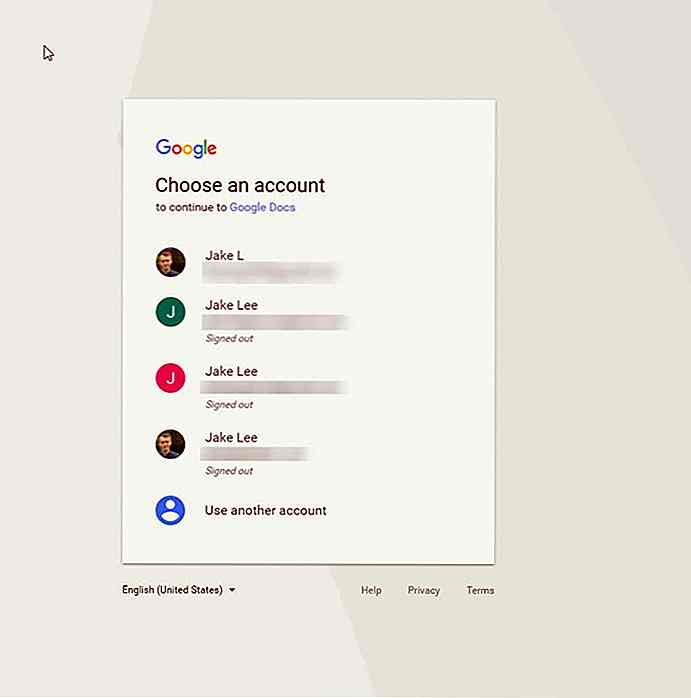

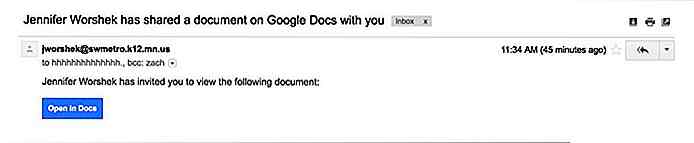

L'attacco di phishing stesso inizia la vita camuffato da un'e-mail senza pretese che invita l'utente a modificare un documento di Google Documenti. Se l'utente accetta l'invito, verrebbe indirizzato alla schermata di selezione dell'account Google in cui sarà possibile scegliere un account per aprire detto file Doc con.

Phishing (o malware) I link di Google Documenti che sembrano provenire da persone che potresti conoscere vanno in giro. CANCELLARE L'EMAIL. NON FARE CLIC SU. pic.twitter.com/fSZcS7ljhu

- Zeynep Tufekci (@zeynep), 3 maggio 2017

Dopo aver selezionato un account, il sito Web chiederà all'utente di consentire all'app di accedere alle informazioni trovate all'interno dell'account. Se l'utente sceglie di consentire l'accesso, l'attacco phish inizierà e i contatti all'interno dell'account Google interessato verranno utilizzati per lanciare attacchi aggiuntivi .

Sebbene gli attacchi di phishing non siano nuovi per Google nel suo insieme, questo particolare attacco si è rivelato estremamente efficace a causa di quanto sia ben fatto. L'invito iniziale di Google Docs è stato creato per essere altamente convincente e l'attacco di phishing ha anche utilizzato l'interfaccia di autenticazione OAuth per conferire all'aggressività un senso di legittimità.

Sebbene gli attacchi di phishing non siano nuovi per Google nel suo insieme, questo particolare attacco si è rivelato estremamente efficace a causa di quanto sia ben fatto. L'invito iniziale di Google Docs è stato creato per essere altamente convincente e l'attacco di phishing ha anche utilizzato l'interfaccia di autenticazione OAuth per conferire all'aggressività un senso di legittimità.In quanto tali, coloro che sono abituati a dare un'occhiata alle loro e-mail sarebbero più suscettibili a questo attacco. Poiché questo attacco di phishing è meticolosamente realizzato, questo attacco contiene segni che rivelano la sua natura .

Per uno, quelli che ricevono l'email troveranno il loro indirizzo elencato nel campo "BCC" invece del normale campo "A" . In secondo luogo, il campo "A " conterrà un indirizzo email che termina con "mailinator.com", sebbene l'indirizzo più comunemente usato sia "[email protected]" .

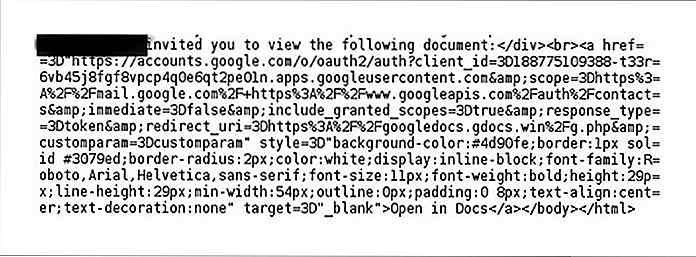

Infine, la fonte del documento condiviso verrà visualizzata come una lunga stringa di testo che include gli indirizzi web di Google Documenti.

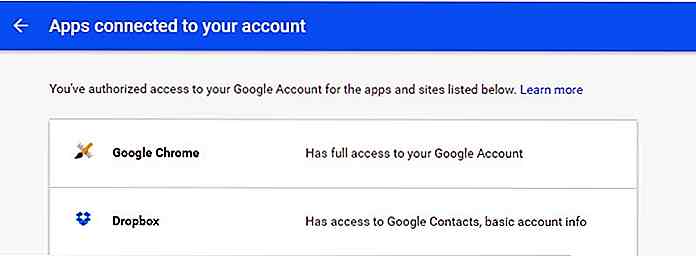

Infine, la fonte del documento condiviso verrà visualizzata come una lunga stringa di testo che include gli indirizzi web di Google Documenti. Se sei uno dei tanti che inconsapevolmente ha dato il permesso all'email di phishing, è assolutamente necessario andare alla pagina di gestione degli account Google e revocare l'autorizzazione per l'app Google Documenti .

Se sei uno dei tanti che inconsapevolmente ha dato il permesso all'email di phishing, è assolutamente necessario andare alla pagina di gestione degli account Google e revocare l'autorizzazione per l'app Google Documenti . Per fortuna, Google da allora ha messo a dura prova questo particolare attacco di phishing, quindi è improbabile che ne venga colpito. Detto questo, sapendo quanto possano essere tenaci alcuni hacker là fuori, sarebbe saggio rimanere più vigili con le e-mail che ricevi .

Per fortuna, Google da allora ha messo a dura prova questo particolare attacco di phishing, quindi è improbabile che ne venga colpito. Detto questo, sapendo quanto possano essere tenaci alcuni hacker là fuori, sarebbe saggio rimanere più vigili con le e-mail che ricevi .Fonte: Reddit

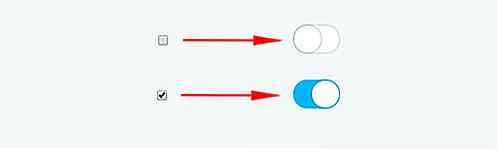

Convertire la casella di controllo HTML in iOS 7 Switch con Switchery.js

La casella di controllo è molto utile per fornire input agli utenti. Quando gli utenti inseriscono il valore reale, visualizza un segno di spunta all'interno della quadratino quadrata. Personalizzare l'aspetto della casella di controllo può essere fatto facilmente tramite CSS. Anche così, la personalizzazione riguarda solo la casella e controlla lo stile . P

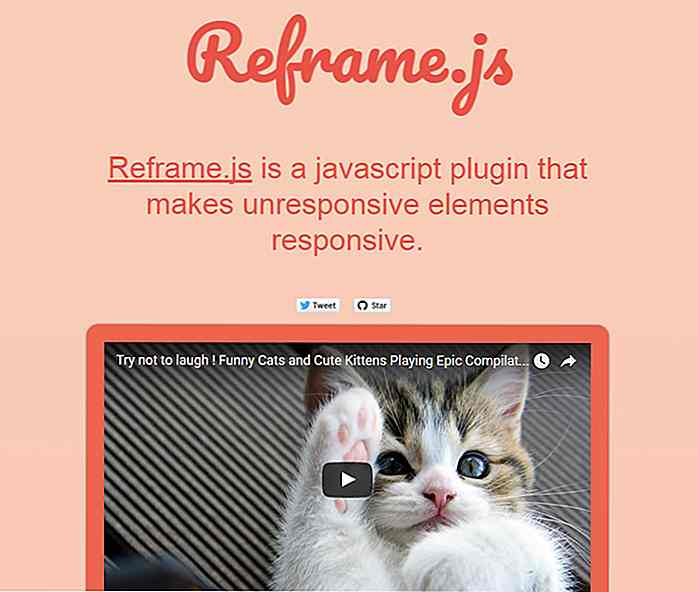

Rendi tutti i contenuti incorporati reattivi con Reframe.js

La parte più delicata sull'incorporazione dei video sta nel correggere la larghezza e l'altezza. Questi numeri definiscono le proporzioni e quando sono spenti si ottiene un video player stupido .Questo è vero per tutti gli elementi incorporati come iframe e widget di social media. E queste cose possono essere ancora più complicate con il design reattivo perché di solito non sono elementi di risposta .Ma