it.hideout-lastation.com

it.hideout-lastation.com

10 virus informatici più distruttivi

Ottenere un virus informatico è successo a molti utenti in un modo o nell'altro. Per la maggior parte, si tratta semplicemente di un lieve inconveniente, che richiede una pulizia e quindi l'installazione del programma antivirus che si intendeva installare ma che non è mai riuscito a ottenere. Ma in altri casi, può essere un disastro completo, con il tuo computer trasformarsi in un mattone molto costoso che nessun tipo di antivirus può proteggere.

In questo elenco, evidenzieremo alcuni dei peggiori e famigerati virus informatici che hanno causato molti danni nella vita reale . E poiché la gente di solito identifica i virus generali come worm e trojan come virus, li stiamo includendo. Questi malware hanno causato enormi danni, ammontando a miliardi di dollari e interrompendo le infrastrutture critiche della vita reale. Ecco i 10 virus informatici più famosi e dannosi .

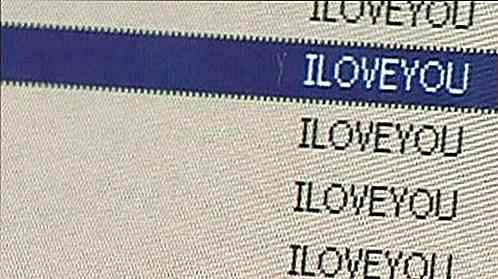

1. ILOVEYOU

Il virus ILOVEYOU è considerato uno dei virus virulenti più virulenti mai creati e non è difficile capire perché. Il virus è riuscito a distruggere i sistemi informatici di tutto il mondo, causando danni per un totale di $ 10 miliardi. Si ritiene che il 10% dei computer collegati a Internet nel mondo siano stati infettati. È stato così grave che i governi e le grandi società hanno messo offline il loro sistema di posta elettronica per prevenire l'infezione.

Il virus è stato creato da due programmatori filippini, Reonel Ramones e Onel de Guzman. Quello che ha fatto è stato usare l'ingegneria sociale per convincere la gente a fare clic sull'allegato ; in questo caso, una confessione d'amore . L'allegato era in realtà uno script che si comporta come un file TXT, a causa del fatto che Windows nascondeva l'estensione effettiva del file. Una volta cliccato, si invia a tutti gli utenti nella mailing list dell'utente e procede a sovrascrivere i file con se stesso, rendendo il computer non avviabile. I due non sono mai stati accusati, in quanto non c'erano leggi sul malware. Ciò ha portato all'emanazione della legge sul commercio elettronico per affrontare il problema.

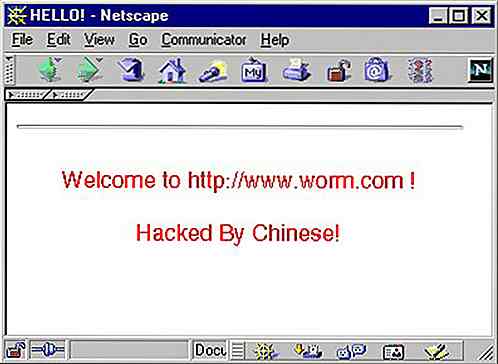

2. Codice rosso

Code Red è emerso per la prima volta nel 2001 ed è stato scoperto da due dipendenti di eEye Digital Security. Si chiamava Code Red perché la coppia stava bevendo Code Red Mountain Dew al momento della scoperta. Il worm ha indirizzato i computer al server Web Microsoft IIS installato, sfruttando un problema di overflow del buffer nel sistema. Lascia pochissima traccia sull'hard disk in quanto è in grado di girare interamente in memoria, con una dimensione di 3.569 byte. Una volta infettato, procederà a fare un centinaio di copie di se stesso ma a causa di un bug nella programmazione, duplicherà ancora di più e finirà per consumare molte risorse di sistema.

Avvierà quindi un attacco denial of service su diversi indirizzi IP, famosi tra i quali il sito web della Casa Bianca. Consente inoltre l'accesso backdoor al server, consentendo l'accesso remoto alla macchina. Il sintomo più memorabile è il messaggio che lascia sulle pagine Web interessate, "Hacked By Chinese!", che è diventato un meme stesso. Successivamente è stata rilasciata una patch ed è stato stimato che ha causato 2 miliardi di dollari in perdita di produttività. Sono stati colpiti un totale di 1-2 milioni di server, il che è sorprendente se si considera che c'erano 6 milioni di server IIS al momento.

3. Melissa

Prende il nome da un ballerino esotico della Florida, è stato creato da David L. Smith nel 1999. È iniziato come un documento Word infetto che è stato pubblicato sul gruppo alt.sex usenet, sostenendo di essere un elenco di password per siti pornografici. Questo ha fatto incuriosire le persone e quando è stato scaricato e aperto, avrebbe attivato la macro all'interno e liberato il suo carico utile. Il virus si invierà alle 50 persone nella rubrica degli indirizzi e-mail dell'utente e ciò ha causato un aumento del traffico e-mail, interrompendo i servizi di posta elettronica di governi e società. A volte ha anche danneggiato i documenti inserendo un riferimento Simpson in essi.

Smith alla fine fu catturato quando gli rintracciarono il documento di Word. Il file è stato caricato utilizzando un account AOL rubato e con il loro aiuto, le forze dell'ordine sono state in grado di arrestarlo meno di una settimana dall'inizio dell'epidemia. Ha collaborato con l'FBI nel catturare altri creatori di virus, famosi tra i quali il creatore del virus Anna Kournikova. Per la sua collaborazione, ha servito solo 20 mesi e ha pagato una multa di $ 5000 della sua pena di 10 anni. Il virus avrebbe causato $ 80 milioni di danni.

4. Sasser

Un worm di Windows scoperto per la prima volta nel 2004, è stato creato dallo studente di informatica Sven Jaschan, che ha anche creato il worm Netsky. Anche se il carico utile può essere considerato semplicemente fastidioso (rallenta e blocca il computer, rendendo difficile il ripristino senza ridurre la potenza), gli effetti sono stati incredibilmente dirompenti, con milioni di computer infetti e un'infrastruttura importante e critica colpito . Il worm ha approfittato di una vulnerabilità di buffer overflow in LSASS (Local Security Authority Subsystem Service), che controlla la politica di sicurezza degli account locali che causano arresti anomali del computer. Utilizzerà inoltre le risorse di sistema per propagarsi ad altre macchine tramite Internet e infettare automaticamente gli altri.

Gli effetti del virus erano diffusi mentre l'exploit era già stato corretto, molti computer non sono stati aggiornati. Ciò ha portato a oltre un milione di infezioni, eliminando infrastrutture critiche, come compagnie aeree, agenzie di stampa, trasporti pubblici, ospedali, trasporti pubblici, ecc. Nel complesso, si stima che il danno fosse costato 18 miliardi di dollari. Jaschen è stato giudicato minorenne e ha ricevuto una condanna sospesa di 21 mesi.

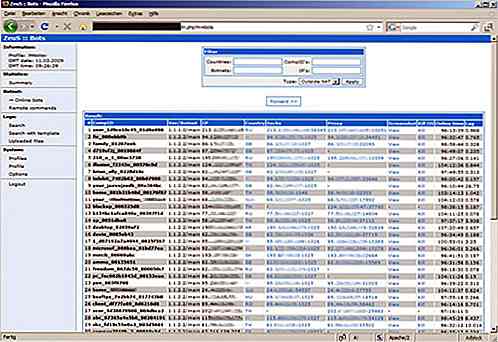

5. Zeus

Zeus è un cavallo di Troia realizzato per infettare i computer Windows in modo che esegua varie attività criminali. Il più comune di questi compiti è solitamente il keylogging uomo-in-the-browser e l'acquisizione di moduli . La maggior parte dei computer è stata infettata tramite download drive-by o phishing. Identificato per la prima volta nel 2009, è riuscito a compromettere migliaia di account FTP e computer di grandi multinazionali e banche come Amazon, Oracle, Bank of America, Cisco, ecc. I controllori della botnet Zeus l'hanno utilizzato per rubare le credenziali di accesso dei social network, email e conti bancari.

Solo negli Stati Uniti, è stato stimato che oltre 1 milione di computer sono stati infettati, con il 25% negli Stati Uniti. L'intera operazione è stata sofisticata, coinvolgendo persone di tutto il mondo che agivano da muli del denaro per contrabbandare e trasferire denaro ai capisquadra nell'Europa orientale. Circa $ 70 milioni sono stati rubati e in possesso dell'anello. 100 persone sono state arrestate in relazione all'operazione. Alla fine del 2010, il creatore di Zeus ha annunciato il suo ritiro ma molti esperti ritengono che ciò sia falso.

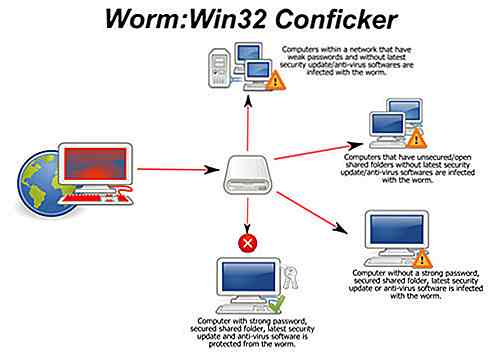

6. Conficker

Conosciuto anche come Downup o Downadup, Conficker è un worm di paternità sconosciuta per Windows che ha fatto la sua prima apparizione nel 2008. Il nome deriva dalla parola inglese, configure e un peggiorativo tedesco. Infetta i computer usando difetti nel sistema operativo per creare una botnet. Il malware è stato in grado di infettare più di 9 milioni di computer in tutto il mondo, colpendo governi, aziende e privati. E 'stata una delle più grandi infezioni da worm conosciute a causare un danno stimato di $ 9 miliardi.

Il worm funziona sfruttando una vulnerabilità del servizio di rete che era presente e non corretta in Windows. Una volta infettato, il worm ripristina le politiche di blocco degli account, blocca l'accesso agli aggiornamenti di Windows e ai siti antivirus, disabilita determinati servizi e blocca gli account utente tra molti. Quindi, procede all'installazione di un software che trasformerà il computer in uno slave bot e scareware per truffare i soldi all'utente. Successivamente Microsoft ha fornito una correzione e una patch con molti fornitori di antivirus che forniscono aggiornamenti alle loro definizioni.

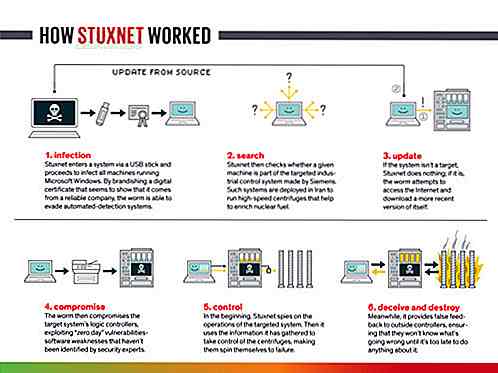

7. Stuxnet

Ritenuto che sia stato creato dalla Forza di Difesa israeliana insieme al governo americano, Stuxnet è un esempio di un virus creato per scopi di guerra informatica, poiché intendeva interrompere gli sforzi nucleari degli iraniani. È stato stimato che Stuxnet è riuscito a rovinare un quinto delle centrifughe nucleari iraniane e che quasi il 60% delle infezioni era concentrato in Iran.

Il worm è stato progettato per attaccare i controllori logici programmabili (PLC) industriali, che consentono l'automazione dei processi nei macchinari . Si rivolge specificamente a quelli creati da Siemens e si è diffuso attraverso unità USB infette. Se il computer infetto non conteneva software Siemens, sarebbe rimasto dormiente e contagiato gli altri in modo limitato da non rivelarsi. Se il software è lì, procederà quindi ad alterare la velocità del macchinario, causandone lo strappo. Alla fine, Siemens ha trovato un modo per rimuovere il malware dal proprio software.

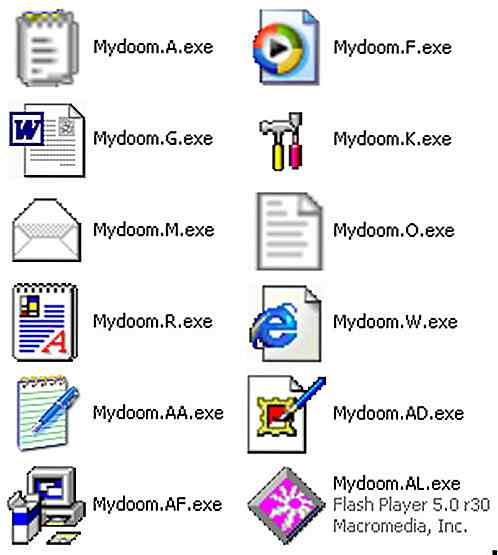

8. Mydoom

Affiorando nel 2004, Mydoom è stato un worm per Windows che è diventato uno dei worm di posta elettronica a più rapida diffusione da ILOVEYOU. L'autore è sconosciuto e si ritiene che il creatore sia stato pagato per crearlo poiché contiene il messaggio di testo "andy; Sto solo facendo il mio lavoro, niente di personale, mi dispiace ". È stato nominato dal dipendente di McAfee Craig Schmugar, una delle persone che lo aveva originariamente scoperto. 'mydom' era una riga di testo nel codice del programma (il mio dominio) e sentivo che sarebbe stato grande, aggiungendo 'doom' al suo interno.

Il worm si diffonde apparendo come un errore di trasmissione e-mail e contiene un allegato di se stesso . Una volta eseguito, si invia agli indirizzi e-mail che si trovano nella rubrica di un utente e si copia nella cartella del programma P2P per propagarsi attraverso quella rete. Lo stesso carico utile è duplice: in primo luogo apre una backdoor per consentire l'accesso remoto e in secondo luogo avvia un attacco denial of service sul controverso Gruppo SCO. Si pensava che il worm fosse stato creato per interrompere SCO a causa del conflitto sulla proprietà di alcuni codici Linux. Ha causato una stima di $ 38, 5 miliardi di danni e il worm è ancora attivo in qualche forma oggi.

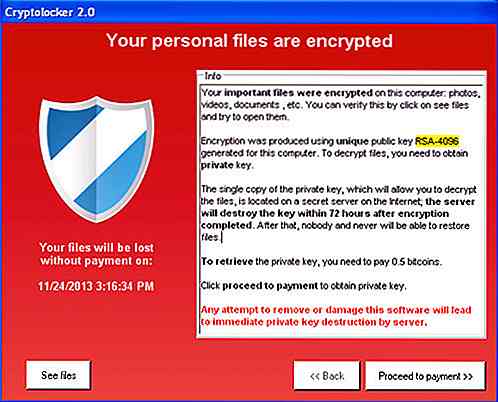

9. CryptoLocker

CryptoLocker è una forma di Trojan Horse Ransomware destinato ai computer che eseguono Windows. Utilizza diversi metodi per diffondersi, come la posta elettronica, e una volta che un computer è stato infettato, procederà alla crittografia di determinati file sul disco rigido e su qualsiasi memoria montata connessa ad essa con crittografia a chiave pubblica RSA. Mentre è abbastanza facile rimuovere il malware dal computer, i file rimarranno comunque crittografati. L'unico modo per sbloccare i file è pagare un riscatto entro una scadenza . Se la scadenza non viene rispettata, il riscatto aumenterà in modo significativo o le chiavi di decrittografia cancellate. Il riscatto di solito ammonta a $ 400 in contanti prepagati o bitcoin.

L'operazione di riscatto è stata infine interrotta quando le forze dell'ordine e le società di sicurezza sono riuscite a prendere parte al controllo della botnet che utilizza CryptoLocker e Zeus . Evgeniy Bogachev, il leader dell'anello, è stato accusato e le chiavi di crittografia sono state rilasciate ai computer interessati. Dai dati raccolti dal raid, il numero di infezioni è stimato a 500.000, con il numero di coloro che hanno pagato il riscatto dell'1, 3%, pari a $ 3 milioni.

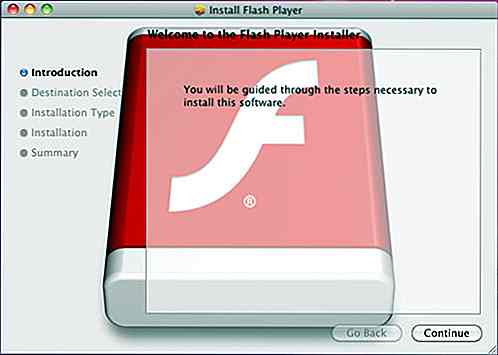

10. Flashback

Sebbene non sia dannoso come il resto del malware presente in questo elenco, questo è uno dei pochi malware Mac ad aver acquisito notorietà in quanto ha dimostrato che i Mac non sono immuni. Il Trojan è stato scoperto per la prima volta nel 2011 dalla società antivirus Intego come un'installazione flash falsa. Nella sua nuova incarnazione, un utente ha semplicemente bisogno di avere Java abilitato (che è probabilmente la maggioranza di noi). Si propaga utilizzando siti Web compromessi contenenti codice JavaScript che scaricherà il carico utile. Una volta installato, il Mac diventa parte di una botnet di altri Mac infetti.

La buona notizia è che se è infetto, è semplicemente localizzato nell'account dell'utente specifico . La cattiva notizia è che oltre 600.000 Mac sono stati infettati, tra cui 274 Mac nell'area di Cupertino, la sede di Apple. Oracle ha pubblicato una correzione per l'exploit con Apple rilasciando un aggiornamento per rimuovere Flashback dal Mac della gente. È ancora in circolazione, con una stima di 22.000 Mac infetti ancora a partire dal 2014.

25 esempi di design dell'identità del marchio fatto bene

Il marchio di identità è una parte integrante del business . Dopotutto, hai fatto in modo di poterti commercializzare correttamente. Non è sempre facile provare a proporre un design che si adatta alle tue esigenze. Qualcosa che riflette non solo ciò che rappresenta, ma mette in mostra anche la personalità del tuo marchio, che si tratti del tuo marchio personale o di un'attività commerciale.Per a

Sviluppatori: 10 strumenti UX / UI da avere nella tua casella degli strumenti

Esistono molti strumenti diversi che possono essere utilizzati per costruire prototipi. Alcuni sono naturalmente migliori di altri per una data situazione, e altri sono tra i migliori perché possono essere utilizzati in un'ampia varietà di situazioni. Se il tuo obiettivo è trovare uno strumento di prototipazione all'avanguardia per il tuo lavoro di progettazione, troverai quello che stavi cercando tra gli strumenti presentati qui.In