it.hideout-lastation.com

it.hideout-lastation.com

Gli hacker amano le tue azioni sui social media. Ecco perché.

I social media sono diventati una parte indispensabile delle nostre vite moderne. Molto probabilmente sarai più connesso a più cerchie sociali online ora che mai. Il problema qui è che ami condividere, forse anche un po 'troppo. Sì, ci è stato insegnato che la condivisione è importante, ma l' oversharing porterà a violazioni della privacy e della sicurezza .

Gli esperti hanno messo in guardia sui rischi di questa trasmissione di informazioni esagerata per anni. Ci sono innumerevoli storie su come l'attività di Facebook, ad esempio, abbia causato gravi sconvolgimenti e distruzioni alla vita delle persone dalla perdita di benefici per i dipendenti (a causa delle foto sulla spiaggia condivise su Facebook), alla perdita di posti di lavoro (per una serie di motivi).

Ma le minacce dei social media non sono limitate ai soli padroni, potenziali datori di lavoro e compagnie assicurative . Gli hacker inoltre depredano le pagine dei social media e utilizzano le informazioni che trovano lì a proprio vantaggio. Di seguito discutiamo alcuni dei dati che gli hacker cercano e cosa fanno una volta che li hanno.

Trovare le tue informazioni di autenticazione

Quando ti iscrivi per ricevere servizi da banche, compagnie telefoniche e agenzie governative (tra gli altri), devi autenticare la tua identità. Online, questo viene fatto fornendo un nome utente e una password, o talvolta un codice monouso che viene inviato tramite messaggio di testo al dispositivo mobile dell'utente.

Sul telefono, gli utenti generalmente autenticano la propria identità rispondendo a domande personali . Negli Stati Uniti, le domande di autenticazione di solito includono il numero di previdenza sociale del cliente, la data di nascita e il cognome da nubile della madre, ma possono anche includere il nome del tuo primo animale domestico, la scuola elementare che hai frequentato o qualsiasi altra informazione casuale.

Quanto pensi sia difficile per gli hacker inventare questo tipo di informazioni su di te? Bene, quando intenti costantemente le foto, gli stati di appuntamenti e i tuoi piani per la prossima festa di compleanno dei tuoi figli nelle tue pagine sui social media (per non parlare della condivisione esplicita della tua data di nascita), stai fondamentalmente consegnando i tuoi dati personali direttamente a hacker su un piatto d'argento.

Quanto pensi sia difficile per gli hacker inventare questo tipo di informazioni su di te? Bene, quando intenti costantemente le foto, gli stati di appuntamenti e i tuoi piani per la prossima festa di compleanno dei tuoi figli nelle tue pagine sui social media (per non parlare della condivisione esplicita della tua data di nascita), stai fondamentalmente consegnando i tuoi dati personali direttamente a hacker su un piatto d'argento.Quindi forse almeno il nome da nubile di tua madre rimarrà privato, giusto? Probabilmente no. Se ti connetti con i familiari online, le informazioni sulla pagina del profilo di mamma sono visibili a tutti . Capire che Karen è il secondo nome di tua madre non ha nemmeno bisogno di abilità di hacking.

Fare supposizioni istruite alle tue password

Gli hacker possono tentare di violare la password provando sistematicamente un numero enorme di potenziali password (un metodo noto come "forza bruta") finché non viene trovato quello giusto. Questo è uno dei motivi per cui i consumatori sono incoraggiati a scegliere una password sofisticata con lettere minuscole, maiuscole, numeri e caratteri speciali - per sventare tali script di indovinare la password.

Per migliorare le possibilità di trovare effettivamente la password giusta e ridurre il tempo necessario per farlo, gli hacker utilizzano qualcosa chiamato "attacco dizionario".

Un attacco di dizionario significa che lo script non indovina solo tutte le possibili stringhe (comprese le lettere completamente casuali), ma utilizza invece varie parole da un dizionario. L'attacco è efficace considerando che la maggior parte degli utenti non sceglie le password in modo casuale, ma applica parole familiari e nomi facili da ricordare .

Come illustrato in spettacoli come Mr. Robot, i social media possono aiutare gli hacker a raccogliere parole per i loro dizionari . I nomi di animali domestici e familiari, il tuo compleanno, i compleanni dei tuoi figli e il tuo anniversario possono essere facilmente estratti dai tuoi profili social e aggiunti al dizionario degli hacker.

Come illustrato in spettacoli come Mr. Robot, i social media possono aiutare gli hacker a raccogliere parole per i loro dizionari . I nomi di animali domestici e familiari, il tuo compleanno, i compleanni dei tuoi figli e il tuo anniversario possono essere facilmente estratti dai tuoi profili social e aggiunti al dizionario degli hacker.Questi dettagli personali, molto spesso, si fanno strada nelle password, rendendo questo ancora un altro caso in cui l'hacker non ha nemmeno davvero bisogno di lavorare molto duramente.

Sourcing degli indirizzi e-mail dei dipendenti

Perché fermarsi al semplice individuo quando ci sono grandi organizzazioni che vogliono solo essere hackerate?

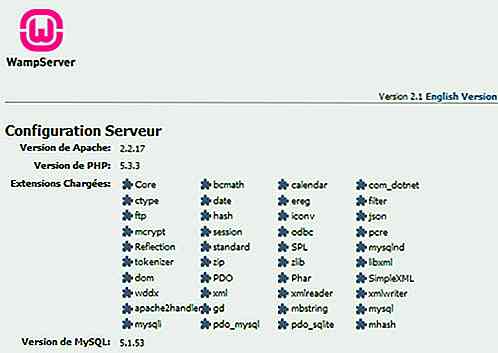

Mentre l'hacking nella rete interna di un'organizzazione può richiedere un'effettiva sofisticazione dell'hacking e un serio know-how tecnico, la radice del lavoro di hacking dell'organizzazione non è così diversa da quella personale: le organizzazioni e le grandi aziende ospitano anche pagine di social media e sono anche colpevoli di oversharing .

Uno dei metodi più comuni utilizzati per attaccare le organizzazioni è quello di inviare e-mail dipendenti che contengono malware . Una volta che il dipendente apre l'allegato, il suo computer aziendale viene infettato da malware che apre una "backdoor" che consente all'hacker di entrare nella rete interna dell'organizzazione attraverso la macchina infetta .

Naturalmente, alcuni dipendenti nell'organizzazione saranno più facili rispetto ad altri. Ad esempio, gli amministratori di sistema, le persone che gestiscono e gestiscono l'intera rete IT, agiranno generalmente come obiettivi più grandi. Se i loro computer vengono infettati, gli hacker ricevono le chiavi del regno e accedono all'intera infrastruttura IT.

Naturalmente, alcuni dipendenti nell'organizzazione saranno più facili rispetto ad altri. Ad esempio, gli amministratori di sistema, le persone che gestiscono e gestiscono l'intera rete IT, agiranno generalmente come obiettivi più grandi. Se i loro computer vengono infettati, gli hacker ricevono le chiavi del regno e accedono all'intera infrastruttura IT.A questo punto puoi probabilmente indovinare dove gli hacker iniziano l'intera impresa - tramite i social media. I social network possono essere utilizzati per identificare il tipo esatto di impiegati di alto valore necessari per questa infiltrazione di massa .

Cercando persone che detengono determinate posizioni nell'organizzazione di destinazione, l'hacker può virtualmente selezionare manualmente i dipendenti che dovrebbero ricevere il malware. Poiché la maggior parte delle organizzazioni segue uno specifico schema di posta elettronica (ad esempio, l'indirizzo di posta elettronica di un dipendente sarebbe il loro nome, punto, il loro cognome, il dominio dell'organizzazione), l'hacker può dedurre l'indirizzo e-mail del dipendente semplicemente in base a il loro nome.

I social media possono anche aiutare gli hacker a scrivere il messaggio e-mail che invieranno al dipendente con il malware. Ad esempio, se il dipendente ha pubblicato sulla propria pagina dei social media che stanno partecipando a una determinata conferenza, il messaggio di posta elettronica potrebbe essere mascherato da un messaggio proveniente dalle organizzazioni della conferenza . In questo modo, c'è una maggiore possibilità che il dipendente non sospetti l'autenticità dell'allegato e lo apra.

Armatevi di informazioni!

Ci sono molti più rischi posti dai social media che implicano un approccio di ingegneria sociale più proattivo da parte dell'hacker. Non abbiamo nemmeno affrontato l'argomento di ciò che gli hacker possono fare quando si avvicinano attivamente a un utente con un profilo falso o un falso aviatore o inviano attacchi di phishing attraverso tali piattaforme.

Considerando quanto i social media siano stati incorporati nella tua vita, sarebbe saggio familiarizzare con queste minacce. Siate vigili su ciò che state condividendo online e familiarizzate con le conseguenze di tale condivisione di informazioni .

Nota del redattore : questo post ospite è scritto per Hongkiat.com da Omri Toppol. Omri è il ragazzo di marketing di LogDog . È appassionato di tecnologia, marketing digitale e aiuta gli utenti online a stare al sicuro.

![Ottimizza le tue immagini con le dimensioni dell'immagine predefinite [Suggerimento WordPress]](http://hideout-lastation.com/img/nophoto.jpg)

Ottimizza le tue immagini con le dimensioni dell'immagine predefinite [Suggerimento WordPress]

Ottimizzare le immagini su un sito Web è un compito scoraggiante. Puoi scegliere di usare meno immagini, immagini compresse, sprite o svg; la lista continua. Un luogo in cui molti siti WordPress sono coinvolti è la definizione delle dimensioni dell'immagine, che è un aspetto cruciale dell'ottimizzazione dei siti con contenuti pesanti .Le

Designer: 14 cose che devi sapere sulle transizioni di carriera

Siamo onesti per un minuto; lanciare e mantenere una carriera è una sfida. Potremmo essere sistemati da qualche parte e poi realizzare una brusca transizione di carriera è in ordine. Oppure, potremmo agonizzare per un cambiamento di carriera per anni prima di farlo accadere.Spesso, questi importanti cambiamenti sono l'aspetto più impegnativo delle nostre vite professionali. È